티스토리 뷰

안녕하세요? 오랜만에 뻘글말고 유용한 글로 찾아왔습니다.

클라우드 운영 환경 구축에 대해 알아볼건데요

사실 처음해보는거라 잘 모릅니다 그래서 공부한 내용을 정리해 보겠슴니다.

1. VPC

우선 VPC에 대해 알아보겠습니다

VPC는 Virtual Private Cloud 의 약자로 VPC가 생소하다면 좀더 친숙한 VPN을 먼저 생각해보면 되겠습니다

VPN은 Cloud => Network로 한글자만 다르니까요!

VPN은 일상적으로는 19금 사이트에 들어가거나 접근하지 못하는 페이지 혹은 프라이버시 보호를 위해 사용하곤 하죠

우회를 통해 접속하는 용도로 보통 사용하는데 여기서 '우회'는 내 PC가 가지는 IP 를 통해 야동사이트에 직접 접속하는게 아니라 VPN 클라이언트 시스템을 통해 VPN서버에 접속하면 해당 시스템에 직접 접속해있는 상태와 같은 상태가 되기때문에 가상의 연결을 생성한다는 뜻에서 Virtual 이 들어가는 것입니다.

Private는 사설망을 나타내는데 이는 '개인의' '사적인'의 의미가 아니라! 연결된 네트워크를 의미합니다.

간단히 하면 가상의 연결망을 만들어 내 IP로는 접근할 수없는 곳에 연결해 주게 되는 겁니다!

원래 목적은 우리가 기본적으로 알고 있듯 야동을 보기위함이 당연히 아닙니다. 인트라넷을 회사 밖에서 접속하거나, 사내 정보를 숨기는 등 업무용으로 더 많이 쓰이죠. 그렇다면 Network가 아닌 Cloud로 바뀐 VPC는 무엇을 의미할까요?

AWS에서 EC2는 컴퓨터를 대여해 주는일과 같습니다. EC2가 여러개 존재할 때 AWS cloud안의 리소스를 연결하려면 시스템 복잡성이 높아집니다. 예를들어 pc방 알바가 1,14,15,39,101번 컴퓨터를 한꺼번에 치우고 정리하려면 왔다갔다 아주 바쁘겠죠? 이를 방지하고자 알바는 1,2,3,4,5와 같이 한줄로 묶인 테이블을 한꺼번에 치워버리는게 빠를겁니다.

이처럼 VPC도 EC2를 가상의 공간에 묶어 따로 관리하게 함으로서 편리함을 제공하는 것이죠

아까전에 VPN에서 가상의 네트워크를 통해 사내 인트라넷에 접속할 때 내가 마치 다른 컴퓨터에 접속해있는것 처럼 VPC도 각각의 EC2그룹이 독립된 네트워크를 가지게 되는것이죠! 각각이 독립된 네트워크를 갖기 위해

VPC는 퍼블릭 IP가 아닌 다음의 사설 IP대역을 사용합니다.

- 10.0.0.0 ~ 10.255.255.255(10/8 prefix)

- 172.16.0.0 ~ 172.31.255.255(182.16/12 prefix)

- 192.168.0.0 ~ 192.168.255.255(192.168/16 prefix)

자 ! 이제 AWS에서 VPC를 생성해 보겠습니다.

짠 VPC생성창에 들어가보면 이런 화면이 나옵니다

이름 태그는 말 그대로 VPC태그이고 중요한건

IPv4 CIDR입니다!

Classless Inter-Domain Routing(CIDR)은 인터넷상의 데이터 라우팅 효율성을 향상시키는 IP 주소 할당 방법입니다. 인터넷에 연결되는 모든 컴퓨터, 서버 및 최종 사용자 디바이스에는 IP 주소라는 고유한 번호가 연결되어 있습니다. 디바이스는 이러한 IP 주소를 사용하여 서로 찾고 통신합니다. 조직에서는 CIDR을 사용하여 네트워크에 유연하고 효율적으로 IP 주소를 할당합니다. (출처: https://aws.amazon.com/ko/what-is/cidr/)

CIDR 크기에 맞게 설정해주고 넘어가면 생성됩니다.

( CIDR 블록 크기는 /16에서 /28 사이여야 합니다.)

2. 서브넷

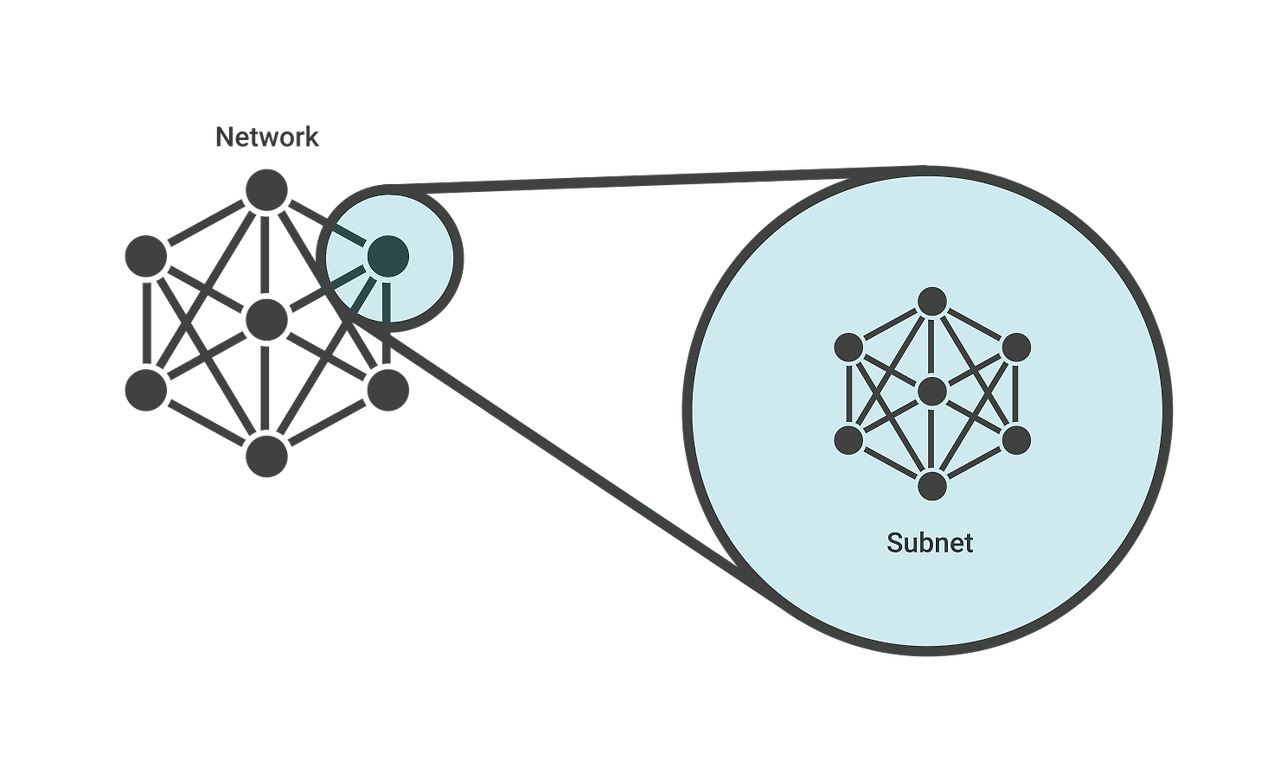

서브넷은 네트워크 내의 서브(sub)네트워크 입니다!

서브넷을 잘 이해하려면 먼저 IP에 대한 이해가 필요한데요 IP주소가 구성되는 방식은 네트워크 기초편을 쓰도록 하겠습니다. 여튼 인터넷 라우터는 데이터를 라우팅할 올바른 네트워크를 찾아가기 위해 IP주소를 활용한다라고 이해하고 서브넷을 통해 복잡한 IP주소에서 올바른 장치를 찾아가기 위해 서브넷을 이용한다. 라고 이해하시면 되겠습니다.

이후에 게이트 웨이와 서브넷 설정 방법을 알아보겠습니다 오늘은 여기까지 안녕!